Anonymisierungsdienste und Proxys

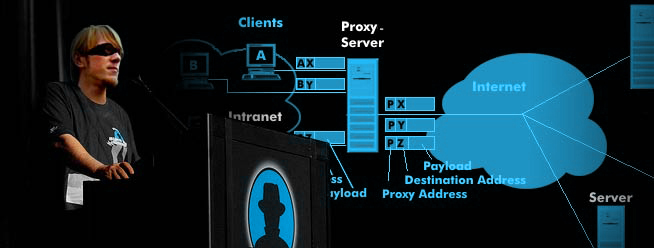

Bekannterweise hinterläßt das Internetsurfen Spuren, die zurückverfolgt werden können. So spionieren nicht nur Regierungen, sondern auch viele Webseiten die Surfgewohnheiten ihrer User aus (Bsp. "Facebook angeklagt"), um gewerblichen Nutzen aus den gesammelten / verkauften Informationen zu tragen. Um die Spur einigermaßen zu verwischen, muß man seine IP-Adresse so umfunktionalisieren, dass sie zumindest mit herkömmlichen Mitteln schwerlich zurückverfolgt werden kann. Verwenden Sie hierzu anonyme Proxys (proxy = Handlungsvollmacht). Haben Sie einen solchen Proxy (Proxy-Listen.de) gefunden, so können Sie diesen im Browser einstellen. Des weiteren sollten Sie die Cookies, Java und Javascript in Ihren Browsereinstellungen deaktivieren.

P.S: Vergessen Sie nicht, die Proxys vor Ihrem Gebrauch auf ihre Wirksamkeit hin zu überprüfen: ip-adress.com!

Anonymisierungsdienste und -software:

Anonymität ist im Zeitalter der globalen Überwachung, wo die NSA mit Microsoft, Google, Facebook, BND und Co 'zusammenarbeiten' (wenn auch zum Teil gezwungenermaßen) nicht mehr so leicht aufrecht zu erhalten!

Wer Anonymisierungs-Software verwendet, wird nach dem Quellcode von XKeyscore bei der NSA als Extrimist vermerkt und sollte die Risiken der Nutzung kennen!

- Tor: Sehr gut dokumentiertes Open-Source-Toolkit zum Anonymisieren von beliebigem Datenverkehr über das Internet. ”Tor” verwendet das sog. “Onion-Routing”-Konzept, das, ähnlich der JAP-Mixe, selbst einzelne TCP-Streams über ein Netz aus verschiedenen Zwischenstationen aufteilt und anonymisiert. Durch Zusatzsoftware wie Privoxy wird daraus eine verwendbare HTTP-Anonymisierungslösung.

Achtung: Eigen-Tor - Gefahren der Tor-Nutzung im Alltag (Quelle: heise.de) - FoxyProxy (Mozilla Firefox-Erweiterung): FoxyProxy ist ein hochentwickeltes Proxy-Management-Werkzeug, das die begrenzten Proxy-Fähigkeiten von Firefox vollständig subsumiert. Es bietet reichhaltigere Funktionalität als SwitchProxy, ProxyButton, QuickProxy, xyzproxy, ProxyTec, TorButton etc.

- Proxomitron: Guter, kostenloser lokaler HTTP-Proxy zum Filtern und zur Diagnose des Web Traffics. Erlaubt einfaches Wechseln und automatisches Rotieren zwischen externen Proxies und die Erweiterung mit eigenen Filterregeln.

- Anonymouse: Ein Anonymisierungsdienst im Web mit Sitz in Darmstadt. Weder SSL noch URL-Verschlüsselung wird unterstützt, dafür ist die Performance für einen kostenlosen Dienst erstaunlich gut.

- Anonymizer: Ein bekannter kommerzieller Anbieter mit kostenlosem Angebot (unterstützt auch SSL).

- your-freedom: Your-Freedom ist eine in den Grundfunktionen kostenlose, deutsche SSL-Proxy-Lösung mit einem proprietären Java-Client. Unterstützt http, https, socks sowie beliebiges, einfach einzustellendes Port Forwarding. Der gesamte Traffic ist SSL-verschlüsselt und wird über automatisch wechselnde, anbietereigene, weltweit verteilte Proxy-Server geführt. Bedienung, Funktionalität, Geschwindigkeit und Leistungsfähigkeit sind sehr gut.

- beHidden: Kostenloser HTTP Proxy, der nicht nur die URLs verschlüsselt, sondern auch die Browser History verbirgt.

- Cotse: Kostenpflichtiger Privacy-Dienst mit anonymer E-Mail, mehreren Zusatzdomains, PGP-Verschlüsselung, Spam Filter und SSH Tunnel für portbasierenden Traffic.

- megaproxy: Kommerzielle Site mit schnellem, kostenlosem SSL Zugang.

Selbst die Anonymisierung mit Tor ist nicht mehr sicher. Tor baut auf die Idee auf, dass ein 'Schnüffler' nicht in der Lage ist, den gesamten Datenverkehr im Internet zu überwachen. In dem man den Traffic über zahlreiche Server schickt, versucht man, den Gegner zu verwirren. Die Taktik geht allerdings nur dann auf, wenn mindestens ein Server in einem Land liegt, dessen Internet nicht einer totalen Überwachen unterworfen ist. Da wir das Jahr "1984" schreiben, wäre diese Annahme jedoch fahrlässig. Nichtsdestotrotz besteht zumindest der Hauch einer Chance, mit Tor anonym zu agieren.

Virtual Private Network (VPN)

Das Surfen über Virtual Private Networks ist zwar nicht so anonym wie im Tor-Netzwerk, aber im Alltag die deutlich praktischere Alternative.

Ein VPN ist - wie auch ein Proxy - eine Kommunikationsschnittstelle in einem Netzwerk. Um Daten nun sicher auch über ungeschützte Netze übertragen zu können, werden sogenannte Virtuelle Private Netze gebildet, deren Daten sicher in einem Tunnel die eigentlich unsicheren Netze wie das Internet durchqueren können. So stellt der Internetnutzer seine Anfrage zunächst an den Server des VPN-Providers, welcher wiederum die Anfrage an die Zieladresse im Internet weiterleitet. Dabei agiert der Nutzer anonym(er) da er im Netz mit der neuen IP-Adresse des VPN-Providers auftritt. Der große Vorteil gegenüber Proxys besteht dann darin, dass alles (Passwörter etc.), was von dem Rechner eines Users abgeht, in einem sicheren Tunnel verschlüsselt übertragen wird. Somit ist VPN z.B. bestens dafür geeignet, um auch im offenen WLAN zu surfen.

Da ich als Nutzer meine Daten über eine Zwischenstation - den VPN-Provider - schicke, muss ich diesem selbstverständlich dennoch das nötige Vertrauen entgegenbringen.

VPN via ZenMate:

Get what you love

Unlock your favorite content and access ANY website!

Das deutsche Startup ZenMate verschlüsselt und anonymisiert den Internetverkehr kinderleicht und ist als Android- oder iOS-App und als Opera, Chrome- und Firefox-Plugin erhältlich. Der Dienst wurde 2015 noch kostenlos angeboten und ist innerhalb von wenigen Sekunden einsatzbereit (Kosten 2019: 2,05 €/Monat).

We don’t store your data or have any log files on a per-user basis. In fact- we can’t! Strict German privacy laws regulate our company’s use of your information. (...)

However, it’s important to remember that nothing you do on the internet is ever 100% safe. The only way to be fully sure that your data isn’t compromised is to not upload it in the first place!

Hier finden Sie die Datenschutzbestimmungen von ZenMate.

Achtung: In Firefox und Chrome Ip-Adressen trotz VPN herausfinden - Schutzmaßnahmen

Browser enttarnen Ihre Nutzer

Cookies:

Dass Cookies genutzt werden, um Surfer wiederzuerkennen, ist kein Geheimnis. Um den Datenkraken die offensichtlichen Brotkrumen zu nehmen sollte man Cookies mindestens bei jedem Beenden des Browsers löschen lassen und Cookies maximal nur bei den Seiten erlauben, die man gerade aufgerufen hat.

Nachfolgend wird erklärt, wie man Firefox automatisch im "Privaten Modus" starten kann:

- "about:config" in die Adressleiste eingeben,

- den String "browser.privatebrowsing.autostart" suchen und

- per Doppelklick von "false auf true" setzen.

Der Fingerabdruck des Browsers:

Surft man im Internet über anonyme Proxies, so heißt das noch lange nicht, dass man im Netz anonym ist. Schlussendlich kann schon der Browser - als digitaler Fingerabdruck - den Nutzer im Netz enttarnen.

Ein einzelnes Bit unserer Identität macht uns zwar nicht identifizierbar, aber sammelt man mehrere Bits ...

- User Agent,

- HTTP_ACCEPT Headers,

- Browser Plugin Details,

- Time Zone,

- Screen Size and Color Depth,

- System Fonts,

- Cookies,

- Referer / Referrer,

- Ladezeiten einer Webseite bzw. Browser Timing Attacks

- etc.

... so fügen sich die einzelnen Bits an Informationen zu einem Gesamtbild zusammen. Dieses Muster macht den Nutzer im Netz schlussendlich identifizierbar d.h. sammelt man nur genug Informationen, so ist das Muster so einzigartig, dass die Benutzer eindeutig identifiziert werden können.

Unter Panopticlick hat die Electronic Frontier Foundation (EFF), eine amerikanische Organisation, die sich dem Datenschutz verschrieben hat, dies untersucht und kommt zu dem Entschluss: Der Browser gibt genug Informationen preis, dass er als Fingerabdruck dienen kann ... und das sogar ziemlich gut.

Möchte man nun anonym surfen, so muss man versuchen, diesen Fingerabdruck bzw. die einzelnen Bits an Informationen zu fälschen. Dazu gibt es unterschiedliche Software. Die Community rund um den Browser Mozilla Firefox stellt hierzu bereits unterschiedliche nützliche Add-ons bereit:

- NoScript erlaubt das Ausführen von JavaScript, Java (und anderen Plugins) nur bei vertrauenswürdigen Domains Ihrer Wahl (z.B. Ihrer Homebanking-Website).

- User-Agent Switcher ermöglicht es, die Informationen über den Browser bzw. die Browserversion zu ändern.

- anonymoX ermöglicht ein anonymeres surfen im Internet (ändern der IP und des Landes, besuchen blockierter/zensierter Websites, Cookies löschen, usw.)

Cache Cookies mit Etags:

Die "Cache Cookies" sind "Cookies ohne Cookies" d.h. als Basis fungieren hier die sogenannten Etags. Hierbei handelt es sich um eindeutige Zeichenketten, die einem bestimmten Objekt zugeordnet werden. Ruft der Browser das Objekt auf, sendet der Server einen zusätzlichen Header auf (z.B. Etag: 7b449...), der für User-Tracking missbraucht werden kann. Dazu muss der Server lediglich jedem Anwender, der noch kein Etag schickt, eine eindeutige Zeichenkette zuordnen, die dann als Index für seine Datenbank dient.

Internetzensuren

Früher galt das World Wide Web als ein Ort für freie Meinungsäußerung, ungehinderte Kommunikation und Internationalität. Doch heute sieht man mehr und mehr Bestrebungen, diese Freiheiten immer weiter einzuschränken: China (Quelle: faz.net, 28.12.2012), England (Quelle: welt.de, 30.07.2013). Die Rechte der Bürger scheinen den kommerziellen und staatlichen Interessen untergeordnet zu werden.

So zeigt Youtube seit 2011 in Deutschland eine neue Begründung an, wenn ein Video auf der Plattform blockiert wird:

"Leider ist dieses Video in Deutschland nicht verfügbar, da es Musik enthalten könnte, für die die Gema die erforderlichen Musikrechte nicht eingeräumt hat."

Die deutsche Verwertungsgesellschaft verteidigt sich dagegen auf Twitter:

"Sperrungen gehen nicht von uns aus!" heißt es dort. Youtube nutze Werke ohne Lizenzvertrag, twitterte die Gema. "Wir sperren aber nicht aktiv".

Google und Gema können sich seit 2009 nicht auf einen neuen Vertrag einigen, die Vorstellungen über Urheberabgaben liegen weit auseinander. So können deutsche YouTube-User einen Teil des YouTube-Angebots nicht wahrnehmen, da, von wem auch immer, eine Zensur vorliegt.

Der Streit geht so weit, dass der Google Musik-Flatrate-Service "All Access" zwar in 9 Ländern Europas startet — jedoch nicht in Deutschland:

Warum Deutschland bislang von Music All Access, das Google als "Radio ohne Regeln" bezeichnet, ausgeschlossen ist, darüber machte der Konzern keine weiteren Angaben. Hierzulande liegt der Konzern allerdings mit der Musik-Rechteverwertungsgesellschaft GEMA im Dauerclinch über die Musikrechte bei Youtube-Videos. (Quelle: Heise, 08.08.2013)

Ich möchte jetzt nicht weiter über die GEMA oder YouTube reden, sondern will nur verdeutlichen, dass Internetzensuren auch hier in Deutschland bereits Gang und Gäbe sind. Möchte man dann auf zensiertes Material zugreifen, kann man, wie im Fall von YouTube, die Seiten nur noch rechtlich bedenklich über einen Proxy ansurfen, doch was passiert, wenn auch das nicht mehr möglich ist?

Tutorial: "How to bypass Internet Censorship" (Quelle 16.10.2011)

Link: 12. März "Welttag gegen Internetzensur" (Reporter ohne Grenzen)

E-Mails verschlüsseln mit PGP/GnuPG

Ladar Levison, der Gründer von Lavabit, hat gegenüber Forbes geäußert. Er nehme erst einmal eine Pause von E-Mails und "wenn Sie über E-Mails wüssten, was ich weiß, würden Sie sie auch nicht nutzen."

Phil Zimmermann entwickelte im Jahr 1991 die E-Mail-Verschlüsselungssoftware PGP und setzt sich für das Recht auf Privatsphäre ein. Darüber hinaus ist Zimmermann Mitgründer von Silent Circle, einem Unternehmen welches Dienste zur sicheren und verschlüsselten Kommunikation anbietet. Im Zuge der Schließung von Lavabit entschied sich Silent Circle seinen Emaildienst Silent Mail ebenfalls zu schließen. Warum, schildert Phil Zimmermann hier:

At the very least they would be able to see the plain text headers of the e-mails, [which] would say who the mail is from, who it’s to, the date it’s sent, time stamp, and subject line. If the message body is encrypted to a key that we hold on our server, they could ask for the key, or ask us to decrypt it, or ask for the key so they could decrypt it. That’s what we were afraid could happen. (...)

The surveillance landscape is far worse than it has ever been and I feel like everything we do is now observable. All of our transactions and communications are all fused together into total information awareness apparatus. I don’t think any of this can be fixed merely by the application of cryptography.

(Quelle: Forbes Magazine)

Der erste Schritt für E-Mails mit vertraulichem Inhalt ist Pretty Good Privacy (PGP) bzw. GnuPG (GPG), der zweite Schritt ist für den anonymen Absender und nennt sich Remailer.

Nachfolgend finden Sie einige Artikel und die nötige Software zur Verschlüsselung des Datenverkehrs:

- GNU Privacy Guard (GPG) ist Open-Source-Software als Ersatz für PGP (multilingual)

- GPG For Windows (gpg4win) ist ein einfach zu installierendes Gesamtpaket

- Phil Zimmermann Erfinder von PGP

- PGP Corporation entwickelt aktuelle Versionen freier und kommerzieller PGP-Produkte

- PGP Deutschland AG deutsche Niederlassung der PGP Corp. mit Informationen und Support in deutscher Sprache

- DFN-CERT PGP-Keyserver zum Eintragen und Nachschlagen von PGP-Schlüsseln

GnuPG in Verbindung mit dem Add-on Enigmail für Thunderbird und Seamonkey:

Enigmail integriert OpenPGP-Verschlüsselung und Authentifizierung in Thunderbird und Seamonkey und ist eine durchaus komfortable Lösung zur Verschlüsselung seines Emailverkehrs. Dabei stellt Enigmail die Benutzeroberfläche zur Verfügung, während die Verschlüsselung selbst von GnuPG im Hintergrund vorgenommen wird. Enigmail bietet automatische Ver- und Entschlüsselung an, sowie eine grafische Oberfläche zur Verwaltung von Schlüsseln.

Unter nachfolgendem Link wird die Installation und Benutzung von Enigmail näher erläutert: Enigmail unter Thunderbird installieren und einrichten (deutsch) oder eine weitere Dokumentation in englischer Sprache für Thunderbird und Seamonkey.

E-Mails verschlüsseln mit S/MIME

S/MIME bedeutet "Secure / Multipurpose Internet Mail Extensions" und ist neben PGP ein weiterer Standard zur E-Mail-Verschlüsselung. S/MIME gibt es seit 1995 (PGP seit 1991) und ist damit eine ausgereifte Möglichkeit zur Verschlüsselung des E-Mail-Verkehrs.

PGP und S/MIME beruhen auf dem gleichen Prinzip, der hybriden Verschlüsselung. Um eine verschlüsselte Nachricht zu schicken, benötigt man den öffentlichen Schlüssel (hierzu reicht dem Mail-Programm bereits eine signierte Mail aus) und seinen eigenen privaten Schlüssel. Dabei nutzt S/MIME allerdings ein anderes Schlüsselformat als PGP d.h. PGP ist nicht mit S/MIME "kompatibel.

Gegenüber PGP weist S/MIME jedoch den großen Vorteil auf, dass es bereits in vielen Mail-Programmen (z.B. Thunderbird, Apple Mail) und Smartphones (iPhone/iPad, Android Chrome) eingebaut ist - somit wird die Nutzung erleichtert.

Benutzeranleitung:

Zunächst einmal benötigt man das besagte Schlüsselpaar privat/öffentlich. Dafür braucht man wiederum X.509 Zertifikate, die man selbst erstellen kann (allerdings muss der Empfänger dann einen großen Aufwand betreiben, damit sie als korrekt akzeptiert werden) oder die man von einer offiziellen Zertifizierungsstelle bekommen kann. Die Zertifikate einer offiziellen Zertifizierungsstelle werden von den meisten Betriebssystem als vertrauenswürdig eingestuft und sind für Privatanwender zu empfehlen.

Die meisten kostenlosen Angebote bieten Klasse-1-Zertifikate an, welche zur Verschlüsselung bestens geeignet sind (auch wenn diese nicht eine bestimmte Person als Absender verifiziert).

Zertifikate bekommt man unter

- Secorio (kostenlos),

- WISeKey (kostenlos),

- Sectigo (mittlerweile kostenpflichtig),

- PSW Group (kostenpflichtig) oder

- Sparkasse (kostenpflichtig).

S/MIME unter den Open-Source E-Mail-Programm Thunderbird einrichten:

- Eine Zertifizierungsstelle wählen (hier Secorio), seine Daten (Name, E-Mail, Land, Revocation-Passwort) eingeben und ein gültiges Zertifikat erstellen.

- Das generierte Zertifikat und weitere Instruktionen werden einem z.B. per E-Mail zugeschickt.

- Damit man das Zertifikat nun für Thunderbird nutzen kann, muss man es zunächst exportieren. Hierzu klickt man bei Firefox im Menü auf "Extras"-Einstellungen"-"Datenschutz und Sicherheit"-"Zertifikate"-"Zertifikate anzeigen" und importiert das entsprechende Zertifikat.

- Nun in Thunderbird die Konteneinstellung öffnen.

- Unter dem passenden E-Mail-Konto den Punkt „S/MIME-Sicherheit“ öffnen und auf "Zertifikate verwalten"-"Ihre Zertifikate"-"Importieren..." klicken.

- Das Zertifikat auswählen und mit dem zuvor vergebenen Passwort einfügen.

- Zurück im vorherigen Fenster kann man nun unter „Digitale Unterschrift“ über den Button „Auswählen …“ das importiere Zertifikat auswählen.

- Anschließend fragt sie Thunderbird, ob das Zertifikat auch zum Verschlüsseln verwendet werden soll - bestätigen sie dies.

- Nun noch die Option „Nachrichten digital unterschreiben“ und unter Verschlüsselung „Notwendig …“ wählen.

E-Mails verschicken mit anonymen Absender

Remailer entpersonalisieren eine E-Mail. Sie sind ein von bestimmten Servern angebotener, kostenloser Dienst. Wenn über Remailer E-Mails verschickt oder Artikel in Newsgroups gepostet werden, sollte es für den Empfänger nicht möglich sein, den Namen des Absenders oder seine e-mail-Adresse herauszufinden. Ein pseudoanonymer Remailer funktioniert nach folgendem Prinzip: Sie schicken die E-Mail zuerst an den Remailer. Dieser entfernt Ihren Namen und die Adresse aus dem Header. In der Regel wird hier eine Zeichenfolge oder ein Aliasname eingefügt.

Nach diesem Zwischenstopp wird die Mail an die von Ihnen gewählte Adresse weitergeleitet. Möchte nun der Empfänger eine Antwort an Sie mailen, so sendet er diese an den Aliasnamen und somit zu Ihren Remailer. Dieser fügt Ihre Daten wieder ein und sendet sie an Sie weiter (jedoch selbstverständlich auch mit anonymen Absender-Daten).

Es gibt zwei Arten von anonymen Remailern:

- "Cypherpunk"- und

- "Mixmaster-Remailer".

zu 1) Der "Cypherpunk-Remailer" löscht Namen und Adresse des Absenders vollständig und unwiederbringlich. Dann sendet er die Mail an den Empfänger. Direkt antworten können die Empfänger jedoch nur, wenn sie die Adresse des Absenders kennen.

Wenn Sie es hierfür noch einen Tick sicherer haben möchten, dann sollten Sie ein "Chaining"-Programm einsetzen - Ihre e-mail wird gleich hintereinander durch mehrere Remailer geschickt.

zu 2) "Mixmaster-Remailer" sind derzeit (2006) am sichersten, jedoch aufwendiger in der Bedienung. "Mixmaster"-Mails müssen mit einer bestimmten Client-Software (z.B. "Mixmaster 2.0.3" für Dos und Windows) auf dem Rechner installiert werden.

Ein Mixmaster-Remailer (auch Typ-II-Remailer) ist ein anonymisierender Remailer, der Nachrichten annimmt und weiterleitet. Hierbei entfernt der Remailer vor der Weiterleitung der Nachricht möglichst alle Informationen, die auf die Herkunft und den Absender schließen lassen. Soweit decken sich Aufgabe und Vorgehensweise mit denen des Cypherpunk-Remailers. Die Mixmaster Server-Software verarbeitet allerdings ausschließlich verschlüsselte E-Mail in einem ganz bestimmten Format. Anders als bei der Anwendung des älteren Cypherpunk-Protokolls, ist der Absender auf eine spezialisierte Mixmaster-Client-Software angewiesen, um solche E-Mail zu erzeugen. Die verfügbaren Programme und eine Step-by-Step Anleitung finden Sie bei "obscura.com" sowie bei "iusmentis.com".

Die "Mixmaster"-Software ist deshalb so sicher, weil sie ein eigenes Verschlüsselungsverfahren (RSAREF von RSA) verwendet.

Off the Record - Jabberchat

Das Protokoll OTR ("Off the Record") wird für Ende-zu-Ende-Verschlüsselung in Instant-Messaging-Anwendungen wie Jabberchat eingesetzt. Es bietet (wie auch das VoIP-Protokoll ZRTP, auf das Open-Source Apps wie RedPhone oder Signal setzen) besonders in Kombination mit dem Anonymisierungsdienst Tor einen erheblichen Schutz der Privatsphäre.

- jabber.de

- Die EFF hat nun ein Secure Messaging Scoreboard veröffentlicht.

Webserver anonymisieren mit Fast Flux

Fast Flux ist eine DNS-Technik, um den Standort von Webservern zu verbergen. Möchte zum Beispiel der Besitzer eines Botnetzes eine Phishing- oder DOS-Attacke ausführen, so ist der Angriff nur dann erfolgreich bzw. effektiv, wenn der 'befehlende' Server unter den restlichen Zombie-PCs unentdeckt bleibt und dementsprechend lange operieren kann.

Man unterscheidet bei Fast-Flux zwischen zwei "Sicherheitsstufen":

- Single-Flux und

- Double-Flux

Single-Flux bedient sich multipler individueller Knotenpunkte, welche wiederum ihre Adresse im DNS A.Record einer Domän selbst ein- und wieder austragen können. Dazu kommt eine sehr kurze 'Time to Live' ("Lebenszeit" der DNS-Einträge) von meist nur wenigen Minuten.

Double-Flux wiederum trägt selbstständig die Adresse in einen Teil des DNS-NS Records für die DNS-Zone ein- und wieder aus und erreicht damit eine größere "Ausfallsicherhet".

- Know Your Enemy: Fast-Flux Service Networks - An Ever Changing Enemy (The Honeynet Project & Research Allianc)

- Report on the criminal 'Rock Phish' domains registered at Nic.at (Spamhaus.org)